Actualmente, la seguridad de la información resulta primordial, más aún con el avance del ataque “Man in the Middle” (MITM), un método que se ha convertido en el arma preferida para infiltrarse en la comunicación de una o varias personas y obtener así, información confidencial.

¿Qué es el ataque Man in the Middle?

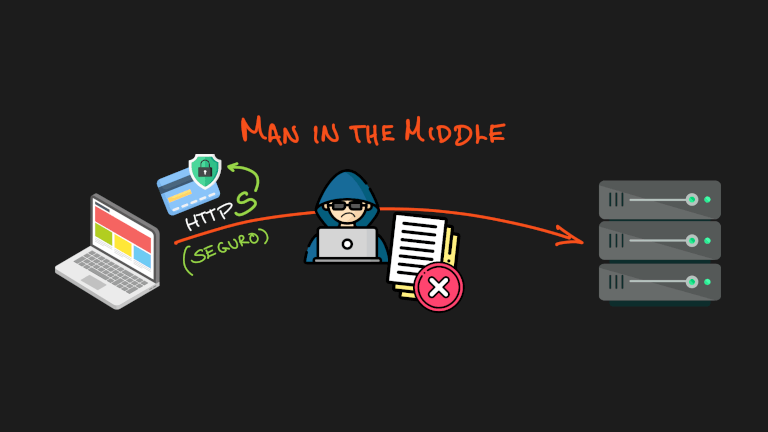

El ataque Man in the Middle, conocido como MITM o ataque de intermediario, es una estrategia empleada por ciberdelincuentes para interponerse en la comunicación sin detección. Recuperación de Datos.

En “Recuperación de Datos”, creemos que estos delincuentes informáticos se infiltran por vía telefónica, por correo electrónico o a través de transacciones en línea.

De hecho, actúan como intermediarios falsos, obteniendo acceso a datos sin que las víctimas lo perciban, lo que lo hace aún más peligroso al robar información como contraseñas o datos financieros.

Funcionamiento del Man in the Middle.

Como verán, este tipo de ataque sigue un patrón sutil pero altamente efectivo, desarrollándose en varias etapas:

- Intercepción de la comunicación: En esta etapa el atacante emplea diversas técnicas, como acceso no autorizado a una red WiFi, instalación de malware o manipulación de la infraestructura de la red, para interceptar la comunicación.

- Posicionamiento en el medio: Luego de interceptada la comunicación, el atacante se coloca «en el medio» de las dos partes, redirigiendo el tráfico a través de su propio servidor o dispositivo malicioso.

- Suplantación de identidad: Aquí el delincuente puede suplantar la identidad de una de las partes involucradas, creando sitios web o correos electrónicos falsos que parecen legítimos.

- Intercepción y manipulación: Con la comunicación en sus manos, el atacante puede interceptar y modificar información transmitida, desde contraseñas hasta datos bancarios.

- Pasividad y sigilo: La clave del MITM es la discreción; el atacante opera de manera sigilosa para que las víctimas no sospechen la vulneración de su comunicación.

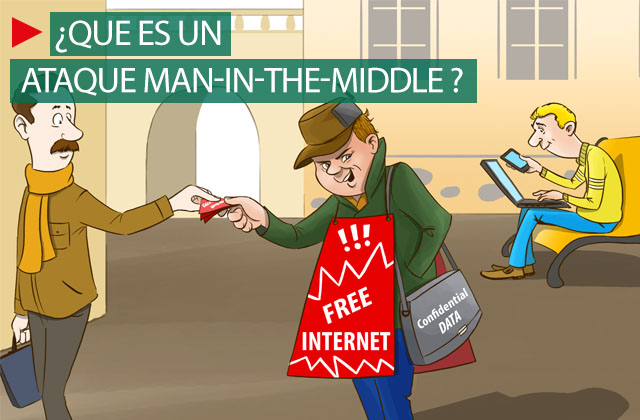

Un ejemplo práctico.

Imagina que te encuentras en una cafetería usando la red WiFi pública para revisar tus correos electrónicos y acceder a la aplicación de tu banco. Recuperación de Datos.

Sin darte cuenta, un hackers inicia un ataque MITM, interceptando el tráfico de la red WiFi. Luego de ello comienza a manipular el tráfico, te muestra un mensaje de error y, al volver a ingresar tus credenciales, el atacante obtiene acceso completo a tu cuenta bancaria.

Además de ello, puede seguir observando todas tus actividades en línea, desde correos electrónicos hasta compras, al encontrarse en el medio de la comunicación entre tu dispositivo y los servidores.

¿Cómo protegerte de estos delincuentes informáticos?

En principio, para resguardarse de este tipo de amenaza, en “Recuperación de Datos” aconsejamos considera las siguientes medidas:

- Usar conexiones seguras: El usuario debe utilizar conexiones seguras, especialmente para actividades sensibles, buscando el icono de candado en su navegador.

- Actualizar y proteger dispositivos: Es fundamental tener actualizados todos los dispositivos y contar con un antivirus de calidad.

- Utilizar una red privada virtual (VPN): Deberás cifrar tu conexión a Internet y ocultar tu ubicación, ya que de esa forma dificultarás que un atacante te identifique.

- Evitar redes públicas no seguras: Si es necesario conectarse a redes WiFi públicas, utiliza una VPN para mayor seguridad.

- Verificar certificados de sitios web: Antes de proporcionar información confidencial, asegúrate de que el sitio tenga un certificado SSL válido, visible con «https://» y un icono de candado en la barra de direcciones.

- Evitar clics en enlaces sospechosos: No hagas clic en enlaces ni abras archivos adjuntos en correos electrónicos sospechosos.

- Verificación en dos pasos: Habilita la verificación en dos pasos siempre que sea posible para agregar una capa adicional de seguridad.

- Cifrado de mensajes: Para mayor seguridad en tus conversaciones, considera el uso de aplicaciones de mensajería con cifrado de extremo a extremo, como WhatsApp.

En definitiva, más allá de los consejos que se puedan brindar, es responsabilidad de cada uno resguardarse de estos posibles ataques.

(S.M.C)

93 694 05 16

93 694 05 16 623 37 88 67

623 37 88 67